Naładowany od 160 lat

12 lipca 2021, 11:24Dział Oręża Muzeum Narodowego we Wrocławiu (MNW) posiada bardzo interesującą kolekcję wojskowej broni palnej z XIX w. Na pierwszy rzut oka jeden z obiektów przeznaczonych do konserwacji, austriacki karabin model Lorenz 1854 [z zamkiem kapiszonowym], niczym szczególnym nie różnił się od innych stojących obok na stojaku w magazynie. Wojskowy, surowy, pokryty patyną. Jak się jednak okazało, ten egzemplarz był wyjątkowy – od 160 lat naładowany.

Spór o elektrownie atomowe i białaczkę u dzieci

9 maja 2011, 17:17Jedno z najbardziej szczegółowych badań dotyczących występowania białaczki u dzieci a zamieszkiwaniem w pobliżu elektrowni atomowych wykazało brak związku pomiędzy chorobą a bliskością elektrowni. Badanie to stoi w sprzeczności z wynikami uzyskanymi w 2008 roku przez Niemców.

US Air Force zapraszają hakerów do atakowania ich sieci

2 maja 2017, 09:43Amerykańskie lotnictwo wojskowe (US Air Force) zaprasza hakerów do udziału w projekcie „Hack the Air Force”. To inicjatywa w ramach której uczestnicy atakują systemy informatyczne USAF i otrzymują nagrody za znalezienie w nich luk. W projekcie mogą wziąć udział obywatele USA, Wielkiej Brytanii, Kanady, Australii i Nowej Zelandii.

Złote i srebrne rzymskie monety, uważane od 150 lat za fałszywki, mogą być autentykami

25 listopada 2022, 11:21W marcu 1713 roku Carl Gustav Heraeus, Inspektor Medali Królewskiej Kolekcji w Wiedniu, udokumentował zakup 8 złotych monet. Na jednej z nich widnieje imię Sponsian. Zostały znalezione w Transylwanii, a ich sprzedawcą był „Hof-Cammer-Rath Palm”. Monety miały pochodzić z Imperium Rzymskiego. Jednak poważne wątpliwości budzi nieznane praktycznie imię Sponsian. Na pewno nie nosił go żaden z rzymskich cesarzy, a to wizerunki cesarzy umieszczano na monetach.

Sperma w... diodach LED

24 września 2007, 09:28Profesor Andrew Steckl z University of Cincinnati, który specjalizuje się w badaniach nad diodami LED, postanowił użyć do ich produkcji... spermę łososi. Materiały biologiczne mają wiele cech ważnych z technologicznego punktu widzenia – elektroniczne, optyczne, strukturalne, magnetyczne – tłumaczy profesor.

Google inwestuje w drony

15 kwietnia 2014, 07:38Google zakupił firmę Titan Aerospace, niedawno powstałego producenta zasilanych energią słoneczną dronów latających na dużych wysokościach.

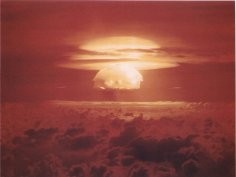

Wojna atomowa pomiędzy Indiami a Pakistanem wywołałaby globalną zimę nuklearną

6 listopada 2019, 12:26Wojna atomowa pomiędzy Indiami a Pakistanem doprowadziłaby do śmierci 50–125 milionów osób w ciągu zaledwie tygodnia, wynika z analiz przeprowadzonych przez zespół pracujący pod kierunkiem profesora Briana Toon'a. W latach 80. Toon był członkiem zespołu naukowego, który ukuł termin „nuklearna zima” na określenie tego, co wydarzyłoby się w ziemskiej atmosferze w skutek konfliktu atomowego pomiędzy USA a ZSRR.

Zdigitalizowany Codex Atlanticus – największy zbiór pism i rysunków Leonarda da Vinci

5 grudnia 2025, 08:23Codex Atlanticus, największy zbiór pism i rysunków Leonarda da Vinci, rzadko jest udostępniany publiczności. Zawarte w nim zapiski powstawały w latach 1478–1518. To imponujące świadectwo geniuszu mistrza renesansu. Zawiera on informacje dotyczące inżynierii, malarstwa, geografii, fizyki, chemii, projekty odzieży czy bajki. Możemy podziwiać w nim projekty katapult i dźwigów oraz prywatne notatki Leonarda. Zbiór został skompletowany pod koniec XVI wieku przez Pompeo Leoniego i ze względu na swoje rozmiary nazwany Kodeksem Atlantyckim.

Lasery i chłodzenie myśliwców

23 lipca 2009, 11:14Biuro Badań Naukowych Sił Powietrznych Stanów Zjednoczonych (AFOSR) postanowiło przyznać grant doktorowi Chunlei Guo, o którego badaniach już wcześniej informowaliśmy. Guo używa femtosekundowego lasera do zmiany struktury powierzchni metali. Uzyskał już bardzo wydajną żarówkę i potrafi zmieniać kolor powierzhni metalu.

Liczba broni a liczba masowych zabójstw

24 sierpnia 2015, 11:26W Stanach Zjednoczonych mieszka około 5% ludności świata, ale w latach 1966-2012 miało tam miejsce 31% wszystkich masakr przeprowadzonych za pomocą broni palnej. Takie informacje przekazano podczas 110 Dorocznego Spotkania Amerykańskiego Towarzystwa Socjologicznego.

« poprzednia strona następna strona » … 9 10 11 12 13 14 15 16 17